Cybercrime & Darknet: Daten effektiv schützen

02. Mai 2019

Verfasst von Julia Schreiber

Bild: © pixabay.de

Obgleich viele Unternehmen bis heute über die DSGVO wettern – der Verordnung ist es auch zu verdanken, dass der bessere Schutz der Daten in den Fokus gerückt wurde. Dies schließt auch Bedrohungen durch Cyberkriminelle ein.

Auf der InterConnect-Veranstaltung „Cybercrime und Darknet“ vom 11. April drehte sich alles um einen effektiven Datenschutz für Unternehmen. Denn werden sensible oder unternehmenswichtige Daten öffentlich, kann die Existenz der Organisation unabhängig von ihrer Größe oder Rechtsform auf dem Spiel stehen. Die wichtigsten Erkenntnisse und Tipps haben wir hier zusammengetragen.

Parallelwirtschaft Darknet

Ob Passwörter, Kunden- oder Mitarbeiterdaten – in jedem Unternehmen gibt es wertvolle Daten. Das Geschäft mit gestohlenen Daten ist attraktiv, und der Schwarzmarkt boomt. Über das Darknet – ein Umschlagplatz für (größtenteils) illegale Aktivitäten jeder Art – lassen sich Cyberkriminelle sogar für einen Angriff und gezielte Wirtschaftsspionage buchen. Da die Daten meist kopiert werden, merken Unternehmen oft zu spät oder überhaupt nicht, dass sie Opfer einer Attacke waren.

Doch auch Mitarbeiter können (un)bewusst einen Datenverlust oder -missbrauch verursachen: Wenn sie zum Beispiel Phishing-Mails anklicken und Hackern damit Zugriff auf das Unternehmensnetz ermöglichen. Aber auch Mitarbeiter, die achtlos ohne ihren PC zu sperren den Arbeitsplatz verlassen, können ein Sicherheitsrisiko darstellen. Wer kennt es zudem nicht, wenn Unternehmensmitarbeiter in Bus oder Bahn Telefonate führen, und dabei Unbefugten geschäftskritische Geschäfts- und Projektdaten preisgeben.

Security Awareness steigern

Eine permanente Sensibilisierung der Mitarbeiter ist deshalb ebenso wichtig wie der Aufbau einer sicheren IT-Infrastruktur. Eine umfassende Awarenesss-Schulung sollte mindestens jährlich erfolgen. Zudem gilt: Die Datenschutzmaßnahmen sollten umsetzbar und userfreundlich gestaltet sein – sonst sinkt bei den Mitarbeitern die Akzeptanz für das Thema. Auch muss die Problematik beim Management verankert werden: Geschäftsführer interessieren sich weniger für den Datenschutz, als für die Kontrolle und Transparenz der Unternehmensdaten. Um den Datenschutz für das Management greifbar zu machen, helfen Kennzahlen aus Ist-Analysen oder Audits.

Die Taktik der Kriminellen

Bei der Entwicklung von Security-Strategien sollten Unternehmen davon ausgehen, dass Datenschutzverletzungen passieren werden. Für diesen Fall brauchen sie einen Notfallplan und Mechanismen, um den Betrieb schnell wiederherzustellen. Tipp: Die Lageberichte des BSI zeigen aktuelle Gefährdungen. In den vergangenen Jahren waren beispielsweise Qualitätsmängel in der Hardware, unvollständige Patches und der „Faktor Mensch“ die häufigsten Sicherheitsbedrohungen. Um die dringlichsten Themen zu identifizieren ist es empfehlenswert, sich an den Berichten entlang zu arbeiten und diese über die Jahre hinweg zu vergleichen.

Mehrschichtige Sicherheitskonzepte

IT-Sicherheitsstrategien sollten immer auf mehreren Ebenen ansetzen:

- Unternehmensebene: Wichtig ist, in einer Risikoanalyse die Kernbereiche und das schützenswerte Know-how zu definieren. Im nächsten Schritt sollte ein Sicherheits- und Notfallkonzept erstellt, und regelmäßig selbstkritisch evaluiert werden. Im Falle eines Cybercrime-Vorfalls kann so der Betrieb schnell wiederhergestellt werden. Als roter Faden für ein Konzept helfen dabei unter anderem der IT-Grundschutz oder die ISO 27001-Norm.

- Technikebene: Mit einem zeitnahen Patch-Management, einer aktuellen Antivirus-Software, einem (offline) Backup sowie einem aktuellen Betriebssystem, Firewall-Konzept und einer Netzwerksegmentierung sind wichtige Grundlagen geschaffen. Auch eine ganzheitliche Endpunktsicherheitslösung mit intelligenten Erkennungsmechanismen ist heute unerlässlich. Darüber hinaus sollten das Management externer Geräten wie USB-Sticks sowie Zugriffsrechte geregelt sein. Dies schließt ein, Mitarbeiter nicht grundsätzlich mit Adminrechten auszustatten nur, weil es vermeintlich „bequemer“ ist.

IT-Security als Prozess

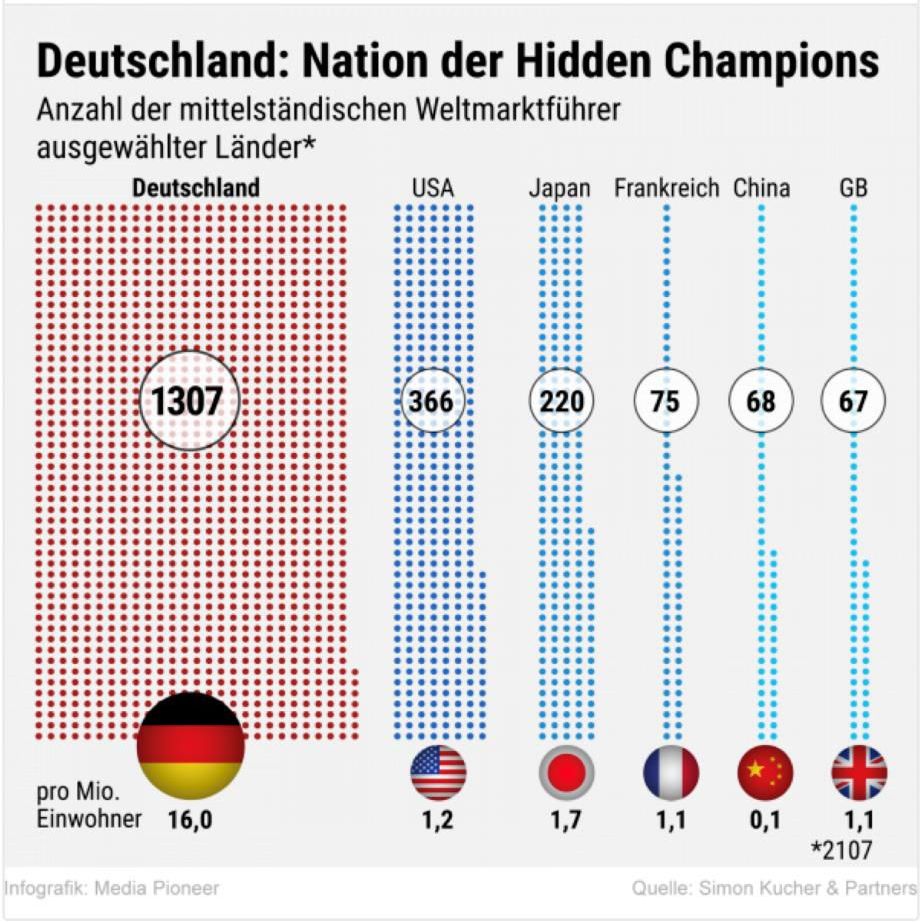

Deutschland ist Nation der Hidden Champions: Pro Million Einwohner gibt es 1.307 mittelständische Weltmarktführer. Doch gerade in diesen Unternehmen existieren oft nur kleine IT-Abteilungen mit ein bis zwei Personen, die die Daten – darunter oft wichtige Patente – in ihrem hoch spezialisierten Bereich „verteidigen“. Für kleine und mittelständische Unternehmen (KMU) ist es meist schwierig, das Know-how und die IT-Ressourcen auf dem neusten Stand zu halten. In diesem Fall helfen externe Spezialisten: Diese können die gesamte oder Teile der IT verwalten und gewährleisten ein hohes Sicherheitslevel.

Deutschland ist Nation der Hidden Champions: Pro Million Einwohner gibt es 1.307 mittelständische Weltmarktführer. Doch gerade in diesen Unternehmen existieren oft nur kleine IT-Abteilungen mit ein bis zwei Personen, die die Daten – darunter oft wichtige Patente – in ihrem hoch spezialisierten Bereich „verteidigen“. Für kleine und mittelständische Unternehmen (KMU) ist es meist schwierig, das Know-how und die IT-Ressourcen auf dem neusten Stand zu halten. In diesem Fall helfen externe Spezialisten: Diese können die gesamte oder Teile der IT verwalten und gewährleisten ein hohes Sicherheitslevel.

Unterstützend kann ein externer Datenschutzbeauftragter herangezogen werden. Auch der jeweilige Landesdatenschutzbeauftragte sollte nicht nur als Aufsichtsbehörde wahrgenommen werden, sondern auch als Hilfe bei der Umsetzung rechtlicher Regelungen und Grundlagen.

IT-Sicherheitstechnik benötigt IT-Sicherheitstechniker

Beim Einsatz von Security-Lösungen kommt es nicht nur auf die passende Technologie an. Wichtig sind vor allem Menschen, die sich beständig um die IT-Sicherheitstechnik kümmern und diese aktuell halten. Oft investieren Unternehmen in Sicherheitslösungen, ohne diese zu aktualisieren. So wird eine Antivirus-Lösung gekauft, die nach drei Jahren noch im Auslieferungszustand ist. Auch Backup-Strategien werden in der Realität selten getestet. Generell gilt: IT-Sicherheit ist nicht nur ein Produkt, sondern ein Prozess.