Security-Tipps: Aus Cyberangriffen lernen

12. Januar 2021

verfasst von Julia Schreiber

Bild: © Bundesamt für Sicherheit in der Informationstechnik, Eingang Dienstgebäude des BSI in Bonn

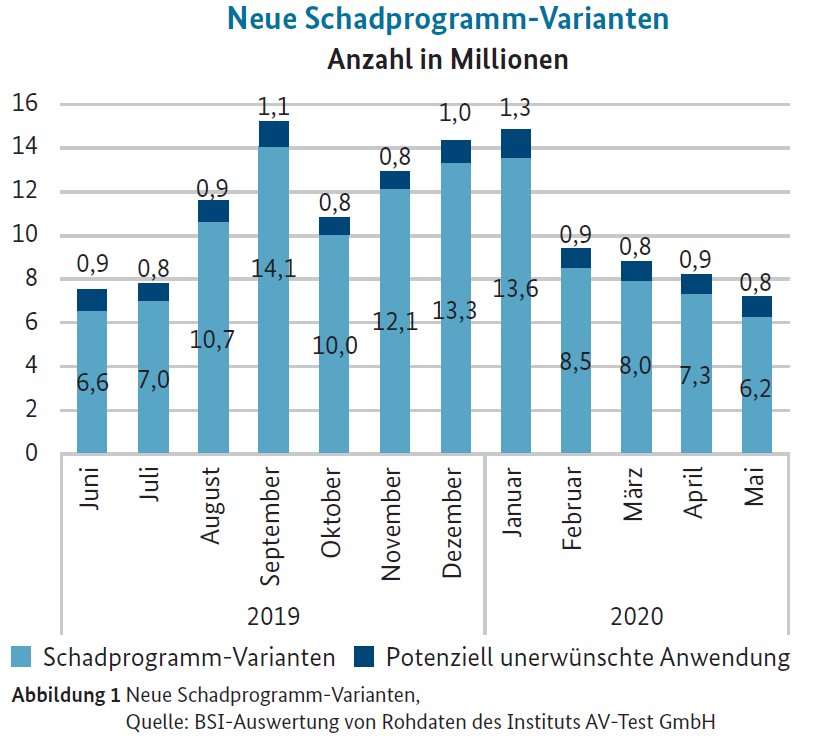

Aus Schaden wird man klug – doch muss es der eigene Fehler sein, aus dem man lernt? In der IT lassen sich auch aus den Erfahrungen anderer Lehren ziehen. Eine der besten Quellen im Bereich der IT-Sicherheit ist zum Beispiel der jährliche Lagebericht des Bundesamtes für Sicherheit in der Informationstechnik (BSI).

Der BSI-Lagebericht fasst die häufigsten und schwerwiegendsten Bedrohungen der vergangenen Monate zusammen, verweilt dabei aber nicht in der Analyse. Vielmehr gibt er ausgehend von realen Cyberattacken auf Organisationen konkrete Empfehlungen für eine verbesserte IT-Sicherheit ab. Einige stellen wir nachfolgend vor – denn obwohl die Fälle meist mediale Erwähnung fanden, dauert die Aufbereitung des Cyberangriffs und Ursachenforschung oft mehrere Wochen oder gar mehrere Monate.

Beispiel 1: Social-Engineering-Angriff auf eine Stadtverwaltung

Emotet gilt aufgrund der neuen Qualität von Angriffen als eines der gefährlichsten Schadprogramme. Der Emotet-Angriff auf eine mittelgroße Stadt in Deutschland war zwar bereits im September 2019 entdeckt worden, doch waren mehrere Systeme bis ins erste Quartal 2020 offline. Virenscanner konnten die Infektion durch den Anhang einer authentisch wirkenden E-Mail nicht verhindern. Anschließend installierte sich die Ransomware Ryuk und verschlüsselte mehr als eine halbe Million Dateien – darunter auch Backups.

Empfehlung: Backups sind eine der wichtigsten Maßnahmen, um nach einem Ransomware-Befall wieder handlungsfähig zu werden. Dies setzt voraus, dass Backups getrennt von den übrigen Systemen gespeichert werden. Wir empfehlen das Sichern nach der 3-2-1-Regel: drei Datenkopien, zwei Medien, ein externes Backup. Auch sollte regelmäßig geprüft werden, ob sich die Daten im Notfall zügig wiederherstellen lassen.

Vom Zahlen eines Lösegeldes raten das BSI und Sicherheitsexperten ab, um das „Geschäftsmodell“ Ransomware nicht zu unterstützen. Dennoch blieb einer Hochschule im vorigen Jahr keine Wahl: Sie zahlte rund 200.000 Euro, um die Hoheit auf unveröffentlichte Forschungsergebnisse und kritische Systeme zurückzuerlangen.

Beispiel 2: Datenleck bei einer Autovermietung

Anfang 2020 deckten Journalisten eines der größten Datenlecks des vergangenen Jahres auf. Rund drei Millionen (sensible) Daten von Kundinnen und Kunden einer deutschen Autovermietung waren im Internet frei abrufbar. Ursache war ein Konfigurationsfehler eines Backup-Servers. Auf diesem stand der Port 445 offen, der Zugriffe über das Netzwerkprotokoll SMB erlaubt. Durch Eingabe der IP-Adresse des Servers hätte jeder Internetuser den Datenbestand von 10 Terabyte herunterladen können.

Empfehlung: Ein einzelner Konfigurationsfehler kann weitreichende Konsequenzen haben. Deshalb sollten Server nur mit denjenigen Diensten und Funktionen bereitgestellt werden, die für den Betrieb benötigt werden (dies gilt auch für Zugriffsberechtigungen im Unternehmen!). Nach der initialen Konfiguration sollten das System auf etwaige Fehlkonfigurationen geprüft werden. Dies beinhaltet den Check sowohl der laufenden Prozesse und Programme als auch der von außen erreichbaren Schnittstellen.

Beispiel 3: Phishing-Versuche im Rahmen der Covid-19-Pandemie

Die Corona-Pandemie wurde von Cyberkriminellen auf vielfältige Weise ausgenutzt: Fake-Angebote zu Atemschutzmasken oder angebliche Mails von Banken mit Abfragen von Kontodaten adressierten vorrangig private Verbraucher. Ende März registrierte das BSI erste Kampagnen, die Webseiten des Bundes oder der Länder für finanzielle Soforthilfen imitierten. So sammelten Cyberkriminelle zunächst Informationen über notleidende Unternehmen, später riefen sie bei den echten Stellen Hilfsgelder im Namen der Opfer ab. Auch gab es hochprofessionelle und präzise Angriffe auf zahlungskräftige Ziele sowie Industriespionage bei zentralen Stellen zur Bekämpfung der Pandemie wie der EU-Arzneimittelbehörde.

Empfehlung: Werden in E-Mails, aber auch auf Webseiten oder telefonisch persönliche Daten abgefragt, ist grundsätzlich Vorsicht geboten. Die Authentizität des Absenders sollte im Zweifelsfall telefonisch überprüft werden. Angesichts der Komplexität des Themas „Phishing“ ist es sinnvoll, Anwender regelmäßig zu schulen, beispielsweise mit Security-Awareness-Trainings.

Wer mehr über die Erkenntnisse von behördlicher Seite erfahren möchte, dem sei der aktuelle BSI-Lagebericht zur IT-Sicherheit in Deutschland und vor allem der Teil 1 zu Gefährdungen der Cyber-Sicherheit empfohlen.

Gerne unterstützt InterConnect Sie zudem bei der Erstellung eines IT-Sicherheitskonzeptes oder bei konkreten Herausforderungen der Netzwerksicherheit. Sprechen Sie uns gerne an!